Les clés d’accès annoncent la mort du mot de passe

PHOTO BRENDON THORNE, ARCHIVES BLOOMBERG

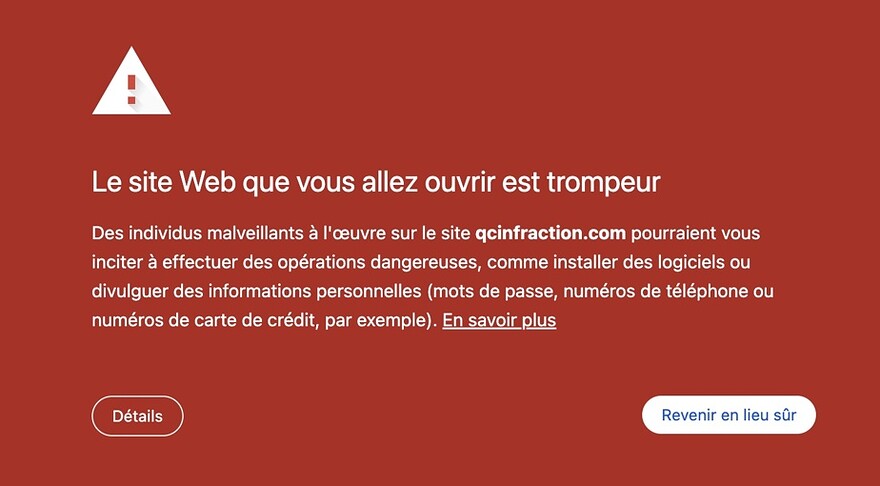

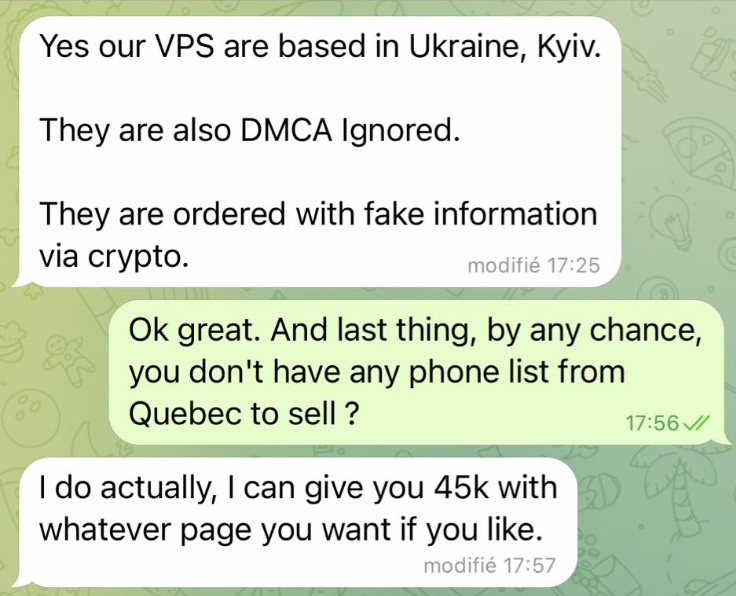

Les clés d’accès sont notamment une défense contre les attaques d’hameçonnage, où les gens sont dupés en donnant leurs mots de passe aux pirates qui leur envoient des courriels ou des textos avec des pages de connexion se faisant passer pour des entreprises légitimes.

(Toronto) Anna Pobletts a passé les dernières années à se donner pour mission de faire des mots de passe une chose du passé, mais les clés d’accès — la technologie qui pourrait les remplacer — n’ont jamais vraiment été sur le point d’être largement adoptées par les consommateurs avant cette année.

Publié hier à 19h07

Tara Deschamps La Presse Canadienne

« Nous voyons de très grands sites comme eBay, Best Buy et Google, qui a annoncé au début mai qu’il prendrait en charge les clés d’accès sur les comptes Gmail », a expliqué Mme Pobletts, responsable du « sans mot de passe » chez 1Password, une société de gestion de mots de passe de Toronto.

« C’est vraiment un point de bascule, lorsque tout d’un coup, un milliard d’utilisateurs peuvent ajouter des clés d’accès (à leur compte Gmail), s’ils le souhaitent. »

La décision de Gmail faisait suite à celles d’Apple, Shopify, Microsoft, DocuSign et PayPal, qui prenaient déjà en charge les clés d’accès – un identifiant numérique qui s’appuie sur une cryptographie qui peut déverrouiller des comptes simplement en « lisant » un visage ou une empreinte digitale sur un téléphone.

Les spécialistes croient que les clés d’accès sont plus sûres que les mots de passe puisqu’elles ne comprennent pas de chaîne de caractères, de chiffres et de symboles à mémoriser, ce qui les rend plus difficiles à pirater. Elles n’ont pas besoin d’être changées et ne peuvent pas être volées par quelqu’un qui les devine ou qui jette un coup d’œil par-dessus l’épaule d’un utilisateur. En outre, il n’y a aucun moyen d’en utiliser une de façon accidentelle ou sur un mauvais site web.

« Les clés d’accès sont si excitantes parce qu’elles sont […] en fait plus efficaces et plus sûres », a fait valoir Claudette McGowan.

Après 19 ans à la Banque de Montréal et près de trois ans à la Banque TD, Mme McGowan a récemment fondé Protexxa, une plateforme établie à Toronto qui tire parti de l’intelligence artificielle pour identifier et résoudre rapidement les problèmes de cybersécurité des employés.

Au cours de ses années passées dans le secteur bancaire, les mots de passe étaient la principale vulnérabilité.

« Quand les choses déraillaient, ce n’était jamais parce que le cryptage ne fonctionnait pas ou que les pare-feu ne fonctionnaient pas, a observé Mme McGowan. Il y avait toujours un humain au centre du problème. »

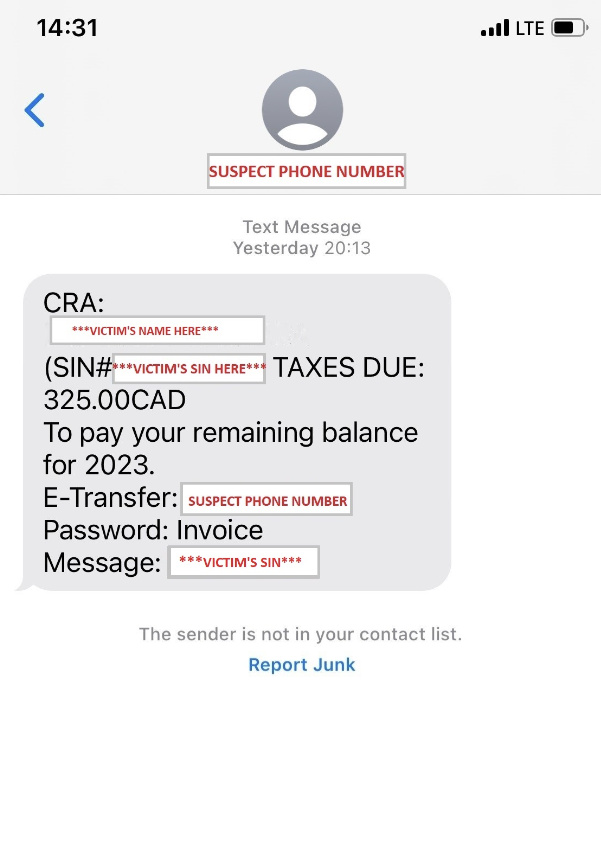

Les clés d’accès, cependant, sont une défense contre les attaques d’hameçonnage, où les gens sont dupés en donnant leurs mots de passe aux pirates qui leur envoient des courriels ou des textos avec des pages de connexion se faisant passer pour des entreprises légitimes.

Solution à l’hameçonnage

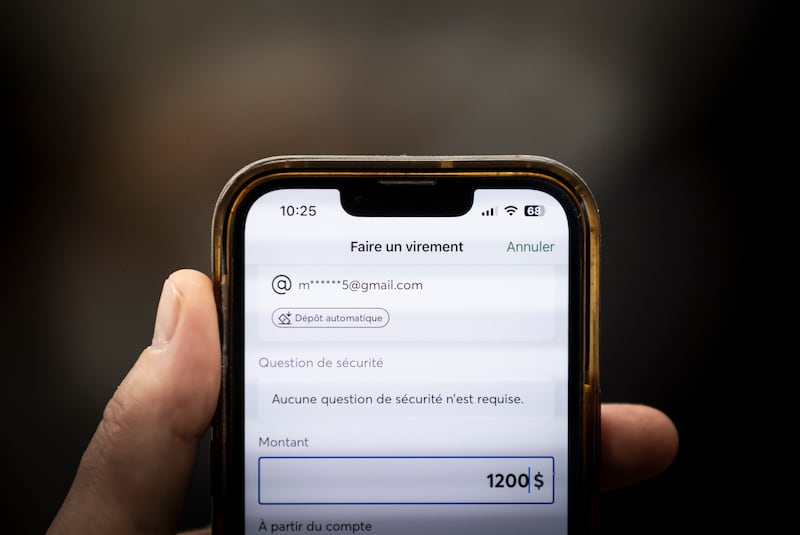

Les 2000 répondants à une enquête en ligne menée pour 1Password en janvier ont indiqué avoir reçu un message d’hameçonnage au cours de l’année écoulée, ou connaître quelqu’un qui en avait reçu un.

Les clés d’accès rendent les attaques d’hameçonnage obsolètes en grande partie à cause de leur structure. Les clés d’accès, selon 1Password, comportent deux parties mathématiquement liées : une clé publique partagée sur un site web ou une application avec laquelle on détient un compte, et une clé privée qui reste toujours sur le téléphone.

Lorsqu’on se connecte à compte, le site web ou le serveur de l’application envoie une « devinette » brouillée qui ne peut être résolue que par la clé privée, qui est ensuite autorisée à être résolue par la biométrie d’un utilisateur. Une fois la devinette résolue, le service connaît la correspondance entre les clés publique et privée et connecte l’utilisateur.

Il est impossible de faire de l’ingénierie inverse sur une des deux clés à partir de l’autre. Sans accès physique aux appareils et sans moyen de les déverrouiller, comme à l’aide d’une empreinte digitale ou d’un visage, personne ne peut se connecter aux comptes protégés par un mot de passe.

Alors pourquoi le monde ne s’est-il pas rué plus tôt sur les clés d’accès ?

« Les mots de passe sont une technologie vieille de 60 ans », a expliqué Andrew Shikiar, directeur général et directeur marketing de Fast IDentity Online (FIDO) Alliance.

« Il est difficile de les remplacer, car ils sont vraiment ancrés dans tout ce que nous faisons et ils ont l’avantage d’être omniprésents. Vous pouvez entrer un mot de passe n’importe où et vous savez comment le faire. »

Les mots de passe sont devenus la norme en partie à cause de feu Fernando Corbató, informaticien au Massachusetts Institute of Technology (MIT).

Dans les années 1960, des chercheurs du MIT comme M. Corbató utilisaient un système accomplissant du temps partagé compatible (CTSS), où les utilisateurs de différents endroits pouvaient accéder simultanément à un seul système informatique par l’entremise des lignes téléphoniques.

Le modèle n’offrait pas beaucoup de confidentialité pour les fichiers, alors M. Corbató a développé le mot de passe, qui a finalement été adopté par à peu près toutes les entreprises cherchant à protéger l’accès à leurs fichiers et leurs systèmes.

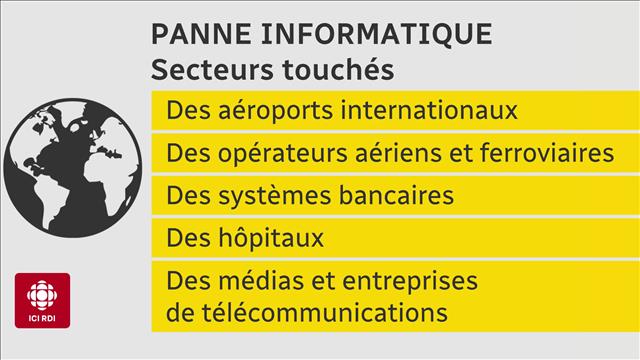

Mais l’alliance FIDO, un groupe mondial visant à réduire les violations de données, aimerait perturber cette dépendance aux mots de passe.

« La grande majorité des violations de données sont causées par des mots de passe, donc, vraiment, en résolvant le problème de mot de passe, on résout le problème de violation de données », a fait valoir M. Shikiar.

Et l’alliance FIDO a beaucoup d’alliés dans son combat.

Ses membres incluent 1Password, Google, Apple, eBay, Amazon, Twitter, le propriétaire de Facebook Meta et PayPal, American Express, Sony et TikTok. 1Password commencera à prendre en charge les clés d’accès le 6 juin et permettra aux utilisateurs de déverrouiller leur compte 1Password avec une clé d’accès en juillet.

Certains se sont joints à eux parce qu’ils voient des gens abandonner leurs paniers d’achats en ligne lorsqu’ils ne se souviennent pas de leurs mots de passe, tandis que d’autres veulent simplement rendre leurs produits plus sûrs ou rendre leur utilisation plus facile pour les clients.

Mais adapter les sites web, les applications, les serveurs et plus encore pour accepter les clés d’accès « peut être délicat », a souligné Mme Pobletts.

« C’est manifestement plus complexe que les mots de passe, en partie parce que c’est nouveau. »

Période d’éducation et d’adaptation

L’alliance FIDO a créé des normes pour aider les entreprises à faire le pas et M. Shikiar est convaincu que les noms connus qui se tournent vers la technologie inciteront les autres à adopter les clés d’accès.

Mais pour que la technologie soit vraiment un succès, le public aura besoin d’éducation, ont estimé M. Shikiar et Mme Pobletts.

L’enquête de 1Password a révélé que seulement un quart des personnes interrogées avaient entendu parler de la technologie sans mot de passe et que 42 % n’utilisent pas encore de connexion biométrique.

Certains ont des idées fausses sur le fonctionnement de l’une ou l’autre technologie, a précisé Mme Pobletts.

« Parfois, les gens ne réalisent pas que les données biométriques ne sont pas envoyées sur les sites web. Elles ne sont pas stockées par Apple et personne ne conserve vraiment les données d’empreintes digitales ou l’analyse de la rétine », a-t-elle expliqué.

« Mais une fois que les gens savent et comprennent que les données biométriques sont sûres […], ils sont vraiment à l’aise avec ça. »

M. Shikiar s’attend également à ce que les gens s’adaptent aux clés d’accès, car elles ne seront pas mises en œuvre toutes en même temps.

De nombreuses entreprises encourageront les clients à les essayer tout en conservant un mot de passe, sur lequel elles se fieront de moins en moins au fil du temps, avant que cette technologie ne soit complètement abandonnée.

« Il y a une heureuse inévitabilité à ce sujet », a-t-il affirmé, ajoutant qu’il pense que dans les trois prochaines années, la plupart des services offriront un support de clés d’accès.

« Personne ne supplie “oh, mon Dieu, donnez-moi plus de mots de passe”, que ce soit un consommateur ou une entreprise. Tout le monde est prêt à s’en défaire. »

3:53

3:53